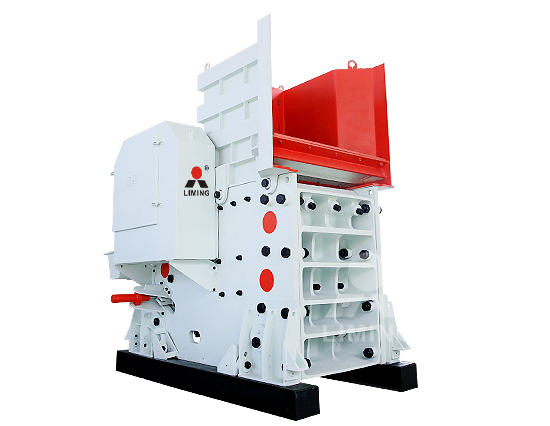

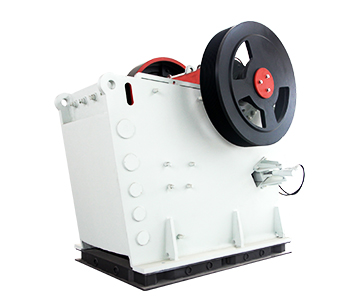

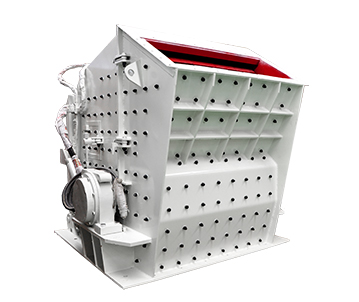

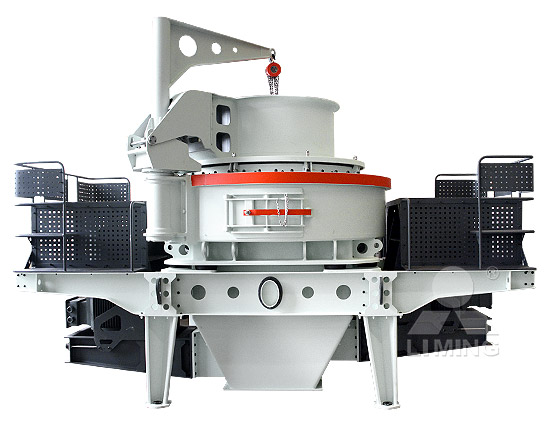

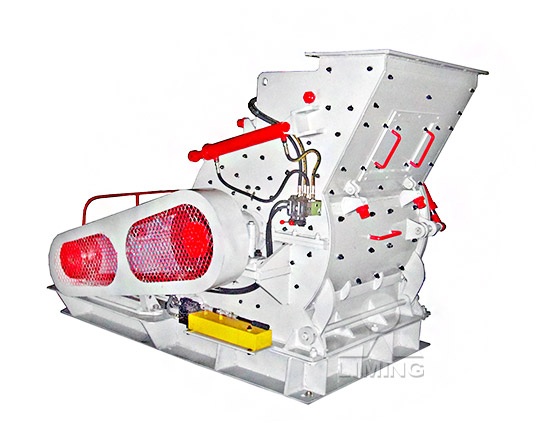

CS圆锥破PYBS5121626

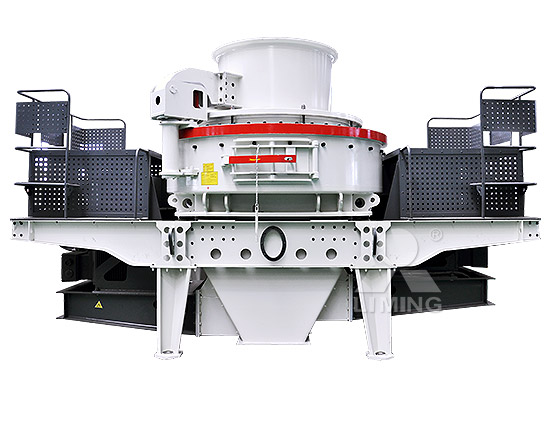

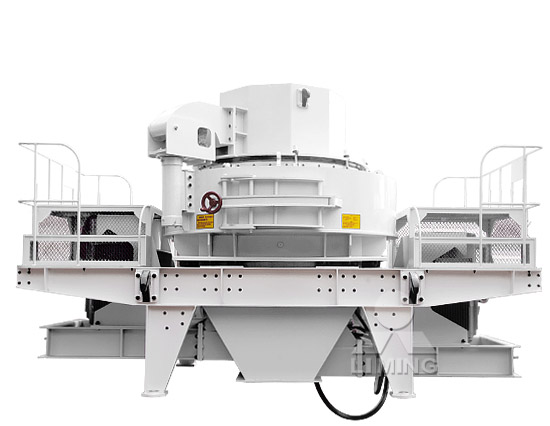

CS系列圆锥破碎机

CS高效圆锥破,可广泛应用于金属与非金属矿、水泥厂、建筑、砂石冶金等行业。适 用于破碎铁矿石、有色金属矿石、花岗岩、石灰石、石英岩、沙岩、鹅卵石等。 CS series cs圆锥破配置了液压润滑系统,利用该系统用户可轻松完成调整设备排料口和设备清腔操作,简化圆锥破日常操作。 此外,该系统采用电冷系统润滑油站,可以实现润滑站的自动化控制,确保设备工作过程中的润滑和冷却。CS系列圆锥破碎机CS高效弹簧圆锥破碎机是世邦集团在引进、吸收国外技术的基础上,根据客户的需求,基于层压破碎原理及多破少磨概念设计研发的集高摆频、优化腔型和合理冲程于一体的现代高性能弹簧圆锥破碎机。 产品详情. 性能特 CS弹簧圆锥破碎机-世邦圆锥破-世邦工业-世邦集团-世 ...

CS系列高效弹簧圆锥破碎机(CS圆锥破) - lmlq

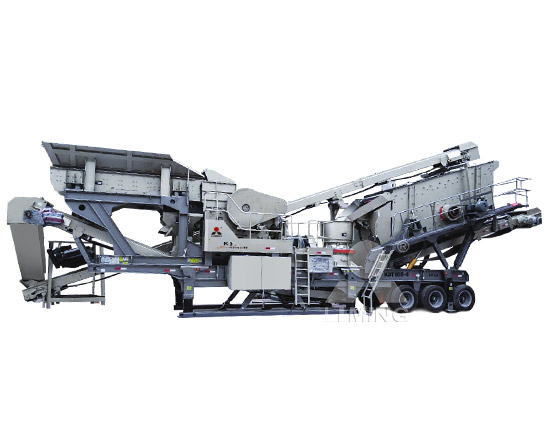

CS系列 圆锥破 的特点在于使破碎机发挥出大性能以适用于各种破碎工艺:从特粗碎到细碎,从固定式破碎到移动式破碎站。 CS系列圆锥破碎机从特粗碎到细碎有各种腔型可供选 CS系列高效圆锥破碎机是上海山启根据客户的需求,基于层压破碎原理及多破少磨概念设计研发的集高摆频、优化腔型和合理冲程于一体的现代高性能弹簧圆锥破碎机。. 该机性能 CS圆锥破碎机cs弹簧圆锥破碎机利用层压破碎原理对物料进行破碎,成品呈立方体、细粒级含量高,满足高品质骨料需求。 可一机多用 CS弹簧圆锥破碎机仅需更换相应腔型衬板等部件,便可在腔型之间转换,满足中碎和细碎不同工艺需 CS弹簧圆锥破碎机-稳定-粒型好-用途广-精度高

CS高效弹簧圆锥破技术参数 - 百度文库

cs系列高效弹簧圆锥破碎机遵循“多碎少磨”理论,充分利用物料层压破碎原理,优化冲程、高摆频、多腔型保证了设备在多种破碎粒度要求下高效稳定运行。cs圆锥破碎机是基于层压破碎原理和多破少磨概念设计研发的集高摆频、优化腔型和合理冲程于一体的高性能弹簧圆锥破。 多年来,以其优异的性能、可靠的质量和高性价比赢得全 CS圆锥破碎机-圆锥碎石机-破碎设备-黎明重工cs系列高效弹簧圆锥破碎机是黎明重工在引进、吸收国内外先进破碎技术的基础上,根据客户实际需求,基于层压破碎原理和多破少磨概念设计研发的现代高性能弹簧圆锥破碎机, CS圆锥破碎机,CS圆锥机,圆锥破碎机型号 - 移动破碎站 ...

CVE-2024-21626容器逃逸漏洞提醒 - 阿里云开发者社区

2024年2月4日 漏洞简介:. 2023年12月19日,runc社区收到来自docker社区转发过来的安全通告,来自snyk的rmcnamara-snyk研究发现,由于runc由来已久的一个文件描述符泄露bug,攻击者可以通过容器的“工作目录”参数(.process.cwd,对应的docker的参数为--workdir),利用这个泄露的文件描述符,控制容器所在主机的整个文件 ...2011年1月1日 近日,华为云关注到runC社区发布最新版本,当中修复了一处高危级别的容器逃逸漏洞(CVE-2024-21626)。 由于内部文件描述符泄漏,攻击者可通过控制容器进程的工作目录,或命令路径,将其设置为文件描述符的父级目录下的路径,读写主机任意文件,实 runC容器逃逸漏洞预警(CVE-2024-21626) - 华为云2011年1月1日 此处在rc93 这个版本 release 的. 另外一处是在这个 commit 中, 但是这个 commit 是 rc92 中 release的, 由于我和 @leoomxj 都暂时没看到这个 commit 打开的 cgroup 是否close 掉了,所以这里也提一句。 CVE-2024-21626 容器逃逸漏洞分析 - CTF导航

CVE-2024-21626容器逃逸漏洞 - 知乎

2024年2月2日 漏洞简介: 2023年12月19日,runc社区收到来自docker社区转发过来的安全通告,来自snyk的研究发现,由于runc由来已久的一个文件描述符泄露bug,攻击者可以通过容器的“工作目录”参数(`.process.cwd`,对应的docker的参数为`—workdir`),利用这个泄露的文件描述符,控制容器所在主机的整个文件系统 ...RunC是一个基于OCI标准的轻量级容器运行时工具,用来创建和运行容器,该工具被广泛应用于虚拟化环境中,然而不断披露的逃逸漏洞给runC带来了严重的安全风险,如早期的CVE-2019-5736、CVE-2021-30465。就在今年的1月31日,网络安全供应商Synk又披露了runC 命令行工具和BuildKit 组件...【云原生攻防研究】— runC再曝容器逃逸漏洞(CVE-2024 ...2011年1月1日 cn-sec 中文网 . 聚合网络安全,存储安全技术文章,融合安全最新讯息Runc CVE-2024-21626 容器逃逸漏洞预警 - CN-SEC 中文网

CVE-2024-21626 - Tenable

2012年1月1日 runc is a CLI tool for spawning and running containers on Linux according to the OCI specification. In runc 1.1.11 and earlier, due to an internal file descriptor leak, an attacker could cause a newly-spawned container process (from runc exec) to have a working directory in the host filesystem namespace, allowing for a container escape by giving 2024年2月1日 Impact. In runc 1.1.11 and earlier, due to an internal file descriptor leak, an attacker could cause a newly-spawned container process (from runc exec) to have a working directory in the host filesystem namespace, allowing for a container escape by giving access to the host filesystem ("attack 2").The same attack could be used by a malicious image to CVE-2024-21626 Advisory DatabasePotPlayer 231220. 添加输出 TTS 时选择设备的功能,修正在较旧的 GPU 上使用 DXVA 播放 MPEG 1/2 时的错误问题,添加将播放列表粘贴到所选项目下方的功能,修正播放某些 MKV 文件出错的问题,修正播放某些文件时无法导航的问题PotPlayer下载 - PotPlayer中文网

CVE-2024-21626 利用场景 - CSDN博客

cve-2024-21626 利用场景 azraelxuemo: workdir这个容易利用一点哈哈,我就只提了这个,entrypoint确实也是个问题,不过最好还是升级runc版本吧,不leak宿主机的文件描述符才是硬道理,不然也算是破坏了ns的隔离,也影响了容器本身的隔离机制PLAY-CS.COM — Best place for playing CS 1.6 with friends. Here you can play cs 1.6 online with friends or bots without registration. Play in browser PLAY-CS.COM . Server time: 05 Feb 11:02 . Game version: 0.1.4#1031 . Need help? FAQ FAQ CashExp Controls Description of modes Credits ...Play CS 1.6 in the browser at PLAY-CS.COM!2024年1月31日 漏洞概述. 漏洞名称. runc容器逃逸漏洞. 漏洞编号. QVD-2024-5073,CVE-2024-21626. 公开时间. 2024-01-31. 影响量级. 百万级. 奇安信评级runc容器逃逸漏洞 (CVE-2024-21626) 安全风险通告 - 安全 ...

【CVE-2024-21626】容器逃逸漏洞修复 - CSDN博客

2024年2月24日 0x00简介 containerd是容器虚拟化技术,从docker中剥离出来,形成开放容器接口(OCI)标准的一部分。docker对容器的管理和操作基本都是通过containerd完成的。Containerd 是一个工业级标准的容器运行时,它强调简单性、健壮性和可移植性。Containerd 可以在宿主机中管理完整的容器生命周期:容器镜像的传输 ...这部分内容借用卡瓦邦噶的文章《CVE-2024-21626 从容器内逃逸到宿主机文件系统》 环境准备. 准备一个新的 VM,需要安装的依赖有: 依赖 golang 1.22 和 libseccomp-dev 来编译指定版本的 runc; 依赖 build-essential 编译 runc; 依赖 docker engine,指定版本的 runc;【CVE-2024-21626】容器逃逸漏洞修复 - 阿里云开发者社区2024年2月10日 执行 docker build . -t test. 然后我们可以执行 docker run --rm -ti test bash,需要多次才能执行成功, 执行成功后我们进入容器 shell. 然后我们通过 cd ../.. 退出到根目录,接着我们就能看到,我们宿主机完整的文件了。同时我们还能使用 chroot 能命令,切换到宿主机的根目录。简单聊聊 CVE-2024-21626 - Manjusaka

CVE-2024-21626漏洞修复说明 腾讯云

组件 :runc 漏洞名称 :runc 容器逃逸漏洞 CVE 编号 :CVE-2024-21626 影响内容: 该漏洞可能会破坏容器和主机操作系统之间的隔离层,攻击者可越权访问宿主机文件或执行二进制程序,详情请参见 社区说明 和 修复建议 。cve 識別碼:cve-2024-21626 AWS 注意到,最近披露的安全問題會影響若干開放原始碼容器管理系統 (CVE-2024-21626) 的 runc 元件。 除了下方列出的 AWS 服務,客戶無需採取任何動作,即可解決此問題。CVE-2024-21626 – Runc 容器問題